Elektronische Post

von Cornelia

Walter

Fernuniversität Hagen Wintersemester 1999/2000

Seminar: Didaktik der Informatik

Kurs: 01936

Dozent: Michael Weigend

Gliederung

1. Begriffsbestimmung und Einordnung in

den Informatikunterricht

2. Einstieg in die Unterrichtseinheit

3. Grundlagen I: Grundkenntnisse

3.1. Aufbau einer

Mail

3.2. Verfassen

/ Beantworten

3.3. Adressen und

Adressbuch

3.4. Ordnung im

Briefkasten

3.5. Netetiquette

I, Smileys

3.6. Grundkenntnisse

anwenden: Diskussion im Cyberspace

4.

Grundlagen II: Anwendung von E-Mail

4.1.

Automatisches Beantworten

4.2. SMTP –

Protokoll

4.3.

Echtheit von Mails – Verschlüsselung mit Signaturen

4.4.

Attachments und der MIME – Standard

4.5.

Netetiquette II: unerwünschte Post

4.6. Mailing-Listen

5. Ausblick: E-Mail für Fortgeschrittene

– wir bauen unser eigenes Postsystem

6. Arbeitsmaterialien

7. Literaturliste

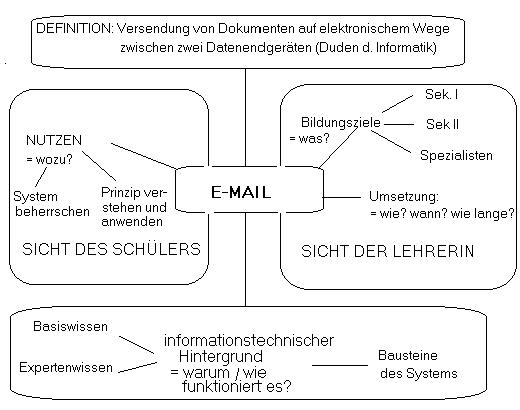

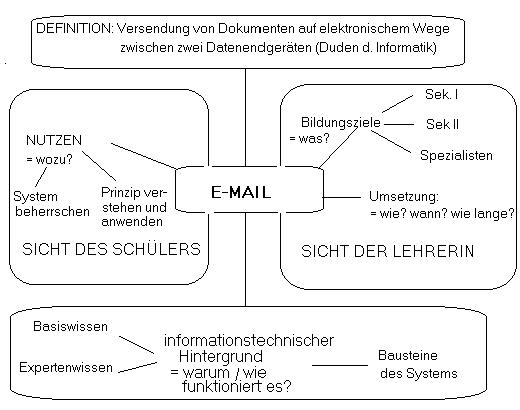

1. Begriffsbestimmung und Einordnung

in den Informatikunterricht

Bildungsziele:

Sächsischer Lehrplan (1992), S. 7/8

Ziele des Informatikunterrichts:

Grundverständnis für Möglichkeiten und

Grenzen des Einsatzes der Computertechnik vermitteln

dazu gehören u.a.

=> Kennenlernen der Anwendung von Computertechnik aus vielen Lebensbereichen

=> Untersuchen von Grundstrukturen und Arbeitsweisen beim Einsatz informations-verarbeitender

Technik als Werkzeug

=> Erlernen von Arbeitstechniken zur Lösung von Problemen

FAZIT:

Die Behandlung von E-Mail hinsichtlich der Beherrschung als Kommunikations-medium

wie auch dem Verständnis der Arbeitsweise sowie den Grenzen ihres

Ein-satzes (Netetiquette, Sicherheit) ist aus Sicht des Lehrplanes äußerst

relevant und ein wichtiges Bildungsziel.

Bemerkung: Der sächsische Lehrplan orientiert

sich am Rahmenkonzept der „Gesamtkonzeption für die informationstechnische

Bildung“ der Bund-Länder-Komission für Bildungsplanung und Forschungsförderung

vom Dezember 1987 => Relevant für das gesamte Gebiet der Bun-desrepublik

Deutschland.

Vorbetrachtungen

Die Unterrichtsvorschläge der Grundlagen sind für die Sekundarstufe

I und II gedacht, E-Mail für Fortgeschrittene sollte in Projektform

wohl der Sekundarstufe II zugeordnet werden.

Bei der Behandlung dieser Thematik kann ich davon ausgehen, dass ein

Teil der Schüler E-Mail kennt und nutzt. Je nach Nutzungsgrad werden

einzelne Schülerinnen bereits in Mailing-Listen eingetragen sein,

ihre Post mittels Ordnern verwalten und ein Adressbuch verwenden. Ich vermute,

dass sich Schüler kaum mit Filtern beschäftigt haben, und ihnen

die Risiken des Abfangens => Sinn von Verschlüsselung, selten bewusst

sind. Entsprechend den heterogenen Vorkenntnissen sollten bei der Ausarbeitung

der Unterrichtseinheit diese Spezia-listenkenntnisse genutzt werden, Schülerinnen

also wirklich auch als Tutoren angesprochen werden.

Die Unterrichtseinheit ist noch nicht erprobt, die hier vorgestellten

Materialien und Aufgaben sind sinnvoll zu adaptieren.

Didaktische Grundlagen

Mein Unterrichtsvorschlag ist handlungsorientiert

konzipiert,

d.h.

a) ganzheitlich: Lernen mit allen Sinnen, Kopfarbeit

sollte nicht überwiegen;

b) schüleraktiv: Schüler erkunden die

Materie anhand von Arbeitsaufträgen, arbeiten möglichst viel

in Gruppen,

Vorträge des Lehrers stehen im Hintergrund.

Fachliche Grundlagen

Ich gehe davon aus, dass der Lehrer die technische Seite seines benutzten

Mail-Programms kennt. Es geht mir hier nicht darum, alle Möglichkeiten

und Feinheiten aufzuzeigen, die jedes Mail-Programm bietet. Die hier genutzten

Grundfunktionen sind bei allen Programmen vor-handen. An dieser Stelle

möchte ich auf die Literaturliste verweisen, und bitte Sie, sich bei

Bedarf dort schlau zu machen.

Erläuterungen zum Konzept von Handlungsorientiertem

Unterricht finden sich bei Meyer, H. (1987): Unterrichtsmethoden, 2. Praxisband,

S. 396 ff. Der Unterrichtsvorschlag von Weigend ist didaktisch

ähnlich ausgerichtet.

2. Einstieg in die Unterrichtseinheit

Aufgrund der Wichtigkeit der Beherrschung dieses Kommunikationsmediums

und der heterogenen Voraussetzungen halte ich es für unerlässlich

die Schülerinnen zunächst an der Planung der Unterrichtseinheit

zu beteiligen und sie zugleich zu sensibilisieren.

|

Phase

|

Inhalt

|

Bemerkungen

|

Materialien

|

| Einstieg (5‘) |

Rätsel mittels Folie (o. Tafel) |

Hinführung zum Thema |

II.1. Rätselvorlage |

| Brainstorming (7‘) |

Lehrerfrage: Was ist e-mail? Was wissen Sie darüber?

Schüler antworten, Lehrerin notiert Stichpunkte an die Tafel. |

Sensibilisierung für das Thema |

|

| Lerninhalte finden (10‘) |

Lehrerin formuliert zunächst den Arbeitsauftrag: Ich möchte,

dass ihr aufschreibt, was zum Thema e-mail wichtig ist. Ich habe 3 Blätter

mit je einer Aufgabe/Frage vorbereitet. Eure Gedanken formuliert ihr in

Stichpunkten auf den Blättern. Ihr habt zehn Minuten Zeit. Wir bilden

jetzt 3 Gruppen, am Ende trägt jede Gruppe ihr Ergebnis vor. |

Schülerinnen sollen mit unterschiedlichen Standpunkten Sinn und

Zweck von e-mail herausfinden;

Anknüpfen an Vorwissen => wichtige Phase um heterogene Voraussetzungen

herauszu-finden und gezielt im weiteren Unterricht zu nutzen |

II.2. Fragen zum Curriculum |

| Ergebnisse der GA (15-20‘) |

Während die Gruppen ihre Ergebnisse vortragen, schreibt die Lehrerin

auf Folie (oder an der Tafel) in Stichpunkten den Roten Faden für

die Behandlung des Themas mit |

Vorstellungen der Lehrerin und der Schüler werden gezielt miteinander

verbunden |

|

Ich nehme an, dass als Ergebnis der Auswertung die nachfolgende Gliederung

(3. bis 5.) des Themas E-Mail entstanden ist.

zurück zur Gliederung

3. Grundlagen I: Grundkenntnisse

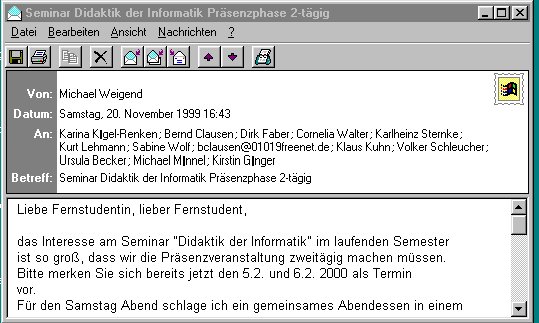

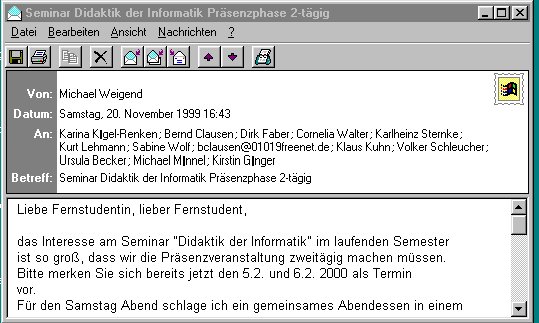

3.1. Aufbau einer Mail

Die Schülerinnen erhalten mehrere Vorlagen (Material

III.1.) und sollen Gemeinsamkeiten/Unterschiede beim Aufbau einer Mail

herausfinden => das abschließende Tafelbild könnte folgendermaßen

aussehen:

|

Kopf /Header

|

To / An: Empfänger jucha87@hotmail.com (Eintrag notwendig!!

)

Date / Datum: Samstag, 5. Februar 2000, 15:40

From /Von: Absender q5516307@FernUni-Hagen.de

Subject/Betreff: Kinobesuch (soll eingetragen werden)

Cc: Kopienempfänger => der Empfänger sieht, wer

Brief auch bekam

Bcc: Kopienempfänger => der Empfänger sieht nicht,

wer Brief bekam |

|

Text/ Body/Körper

|

Mein allerliebster Jucha,

komme doch heute zu einem romantischen Abend zu mir nach Hause.

Deine Julia.

|

|

Anlagen/Attachments

|

julia.gif (Foto von Julia)

julia.wav (Lieblingsmelodie von Julia) |

3.2. Verfassen / Beantworten

Die Zeit der Trockenübung ist vorbei, die Schüler dürfen

endlich eigene Briefe senden und ihre Post beantworten. Je nach Voraussetzung

können die Schülerinnen die Arbeitsaufträge sofort bearbeiten,

oder man führt zunächst mittels einer Projektionseinrichtung

die wesent-lichen Funktionen: Lesen, Schreiben, Antworten, Weiterleiten

vor.

Sinnvoll erweist sich ein Briefpartner für jede Schülerin

außerhalb der Schule: Partnerklassen lassen sich unter anderem unter

der Homepage http://www.stolaf.edu/network/iecc

der Intercultural E-Mail Classrooms Connections, ein Projekt des St.

Olaf Colleges in Northfield, Minnesota oder dem Server für Partnerschaften

des European Schoolnet finden: http://www.en.eun.org/menu/projects/partners.html.

Mein Arbeitsblatt

III.2. ist ähnlich dem Vorschlag von Weigend (Digitale Post 1,

S. 11) an-gelegt, man kann es didaktisch folgendermaßen einordnen:

Aufgaben 1: Vorstellungsrunde => Verfassen einer e-mail

Aufgabe 2: Interview => Verfassen, Beantworten einer e-mail

Aufgabe 3: Kettengeschichte => Weiterleiten einer e-mail

Wichtig ist, dass eine Liste ausgehängt wird, auf der die Adresse

jedes Schülers und nach Möglichkeit die seines Briefpartners

steht. Gleichzeitig kann festgelegt werden, wer bei Aufgabe 2 von wem die

Fragen beantwortet (damit Klassenpartner für spätere Partnerarbeit).

Die E-Mail – Adresse der Lehrerin muss ebenfalls vermerkt sein.

=> Den Aufbau von Adressen möchte ich erst in Verbindung mit dem

Adressbuch thematisieren, natürlich kann dieser Schritt auch am Beginn

der Unterrichtseinheit stehen.

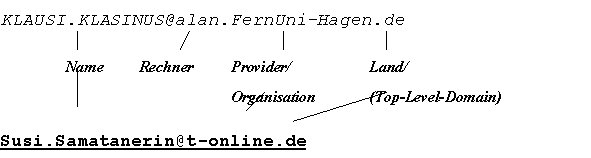

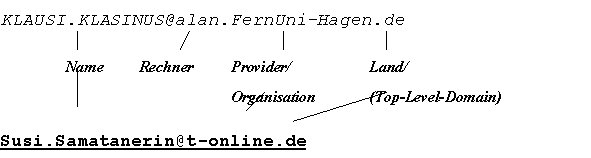

3.3. Adressen und Adressbuch

Die Schülerinnen haben bereits Adressen genutzt. An dieser Stelle

kann das Wissen systematisiert und vertieft werden. Als Hausaufgabe sollten

die Schüler zunächst so viele e-mail Adressen wie möglich

sammeln. Als Stundeneinstieg bietet sich dann eine Diskussion in Kleingruppen

an: Wie ist die Adresse aufgebaut? Was hat das Zeichen @ zu bedeuten?

Wie sieht eine normale Postadresse aus? Wo finde ich den Namen der Person?

Was bedeuten die letzten Zeichen?

Anschließend können die Schülerinnen 2-3 Adressen an

der Tafel notieren und man ergänzt die Begriffe: Rechner / Organisation;

Provider / Top-Level-Domain (vgl. Material III.3.1.)

Natürlich sollten auch die Top-Level-Domains erläutert werden,

man kann das Tafelbild ent-sprechend erweitern oder verteilt das Material

III.3.1. als Arbeitsblatt und die Schülerinnen ergänzen Länder

und Organisationen. Hierbei würde ich darauf achten, dass auch die

Länder vorkommen, mit denen bereits Schulpartnerschaften bestehen.

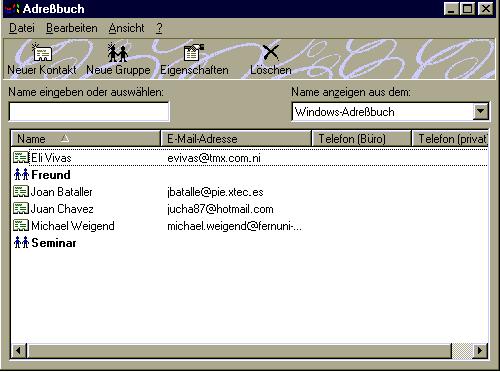

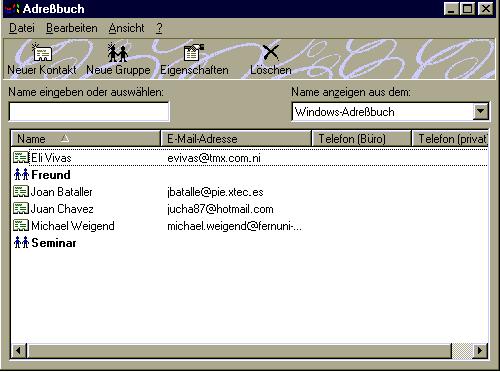

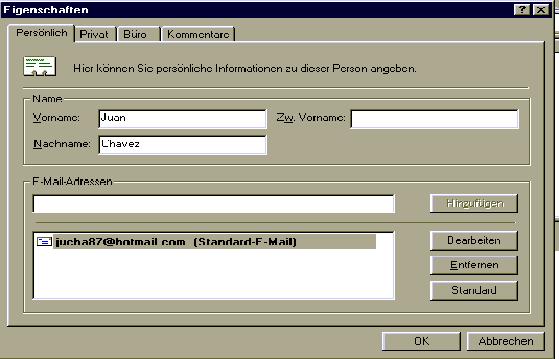

Die Einrichtung des Adressbuches sollte wieder direkt am Rechner geschehen.

Der zugehörige Arbeitsauftrag findet sich in den Arbeitsmaterialien

unter III.3.2.

Analog zum Verfassen einer e-mail kann die Erkundung der Benutzung

des Adressbuches wieder in Schülerhand liegen,

oder man führt das Einrichten einer Adresse

usw. mittels einer Projektionseinrichtung vor. Einige Vorlagen für

die Nutzung von Adressbüchern befinden sich in der Materialsammlung

unter III.3.

3.4. Ordnung im Briefkasten

Die Schüler haben von verschiedenen Seiten Post erhalten und sollen

sie nun gliedern.

Der Arbeitsauftrag findet sich in der Materialienliste unter

III.4.

Methodischer Hinweis: Bei „Netscape Messenger“ und „Microsoft Outlook

Express“ funktioniert dies optimal. Analog zum Verwalten von Dateien findet

man die entsprechenden Funktionen im Menupunkt „Datei“ Wird das e-mail

Programm „Internet Mail“ genutzt, lassen sich nur gleichrangige Ordner

erstellen.

3.5. Netetiquette I, Smileys

An diesem Punkt geht es um die Beherrschung der Grundregeln bei elektronischer

Kommunikation. Ferner lernen die Schüler, Smileys in ihre Post einzubeziehen

und damit ihren Gefühlen Ausdruck zu geben.

Ich schlage vor, die Beschäftigung mit den Benimmregeln in drei

Schritten zu behandeln:

a) In Kleingruppen sind die Schüler

aufgefordert maximal 10 Gebote aufzustellen. Diese sollten im DIN A3/A4

Format

festgehalten werden und

können als Wandzeitung ausge-hängt werden.

b) Die Schüler bekommen ein Puzzle

(Material III.5.1.), und

müssen die Regeln zusammensetzen. Es sind insgesamt

11 Regeln, jede Regel ist

fettgedruckt und enthält eine kleine Erläuterung, diese sind

zu finden. Das Ergebnis sollte

aufgeklebt werden, so dass

die Schülerinnen ein Ergebnis sehen und untereinander vergleichen

können.

c) Aus den selbst gefundenen Geboten

und den Regeln kann nun eine Netetiquette aufgestellt werden, die einerseits

die gebräuchlichen

Regeln einschließt, andererseits auch etwas Platz für die Bedürfnisse

der Schüler lässt.

Dies sollte als Tafelbild

von allen Schülerinnen in ihre Unterlagen übernommen werden.

Ich erhoffe mir von dieser Dreiteilung, dass sich die Schüler

mit „ihrer“ Netetiquette eher identifizieren und sich an „ihre“ Regeln

halten.

Für die Beschäftigung mit den Smileys schlage ich vor, Arbeitsblätter

(III.5.2.)

in Partnerarbeit zu ergänzen, so dass eine Schülerin einen Teil

der Smileys hat, der andere die Lösungen und umgekehrt. Natürlich

kann man die Kommunikation mittels E-Mail nutzen, die Schülerinnen

schicken die Fragen zu unvollständigen Smileys (und Akronymen) ab

und erhalten von ihrem Klassenpartner die Anwort. Nach der Auswertungsphase

sollte man nicht vergessen, darauf hinzuweisen, dass man die Smileys gut

erkennen kann, indem man den Kopf nach links wenden - aber sicherlich haben

das die Schüler längst selbst herausgefunden.

Bestimmt nutzen die Schülerinnen auch gerne gebräuchliche

Codes und Akronyme, ich habe einige auf dem Arbeitsblatt ergänzt.

Interessante Links zum Thema Smileys und Akronyme sind:

http://www.aonline.com/~bigmacak/emoticon.html

http://www.windweaver.com/emoticon.htm

http://www.chemie.fu-berlin.de/cgi-bin/acronym

(Akronym-Index).

3.6. Grundkenntnisse anwenden:

Diskussion im Cyberspace

Zur Abrundung des ersten Teils möchte ich den Vorschlag von Weigend:

M7 „Diskussion im Cyberspace“ (Digitale Post 1, S.14) aufgreifen. Einerseits

festigen die Schüler ihre Kenntnisse und Fähigkeiten im Umgang

mit digitaler Post, andererseits reflektieren sie das Medium und können

es so in Beziehung zur gewöhnlichen Briefpost bzw. dem Telefonieren

stellen.

Das Arbeitsblatt von Weigend findet sich leicht geändert in der

Materialsammlung unter III.6.

4. Grundlagen

II: Anwendung von E-Mail

4.1. Automatisches

Beantworten

Eine kleine Anwendung und für die Schüler sichtbare Automatisierung

von Mail-Aufgaben steckt in den Filtern eines Mailprogramms. Einschränkend

möchte ich darauf hinweisen, dass verschiedene Mail-Programme sehr

unterschiedliche Filtermöglichkeiten besitzen und nur mit wenigen

eine wirklich automatische Beantwortung von digitaler Post möglich

ist.

Eine Filterregel ist folgendermaßen aufgebaut:

|

wenn <Bedingung> dann

<Aktion>.

|

Die Bedingung überprüft i.a. die Kopf-Felder der Nachricht, die

Aktionen ermöglichen unter anderem das Verschieben in spezielle Ordner,

Löschen, Ändern von Prioritäten, Weiterleiten an eine Adresse,

Antworten mit einem Text, Aufnahme des Absenders in eine Liste.

Man kann Post z.B. mit den Mailprogrammen: Pegasus-Mail, Eudora Pro

oder Outlook Express automatisch beantworten. Netscape Messenger bietet

sehr gute Möglichkeiten, die Bedingungen für eine Regel zu formulieren,

allerdings kann eine Mail nur verschoben, gelöscht oder als gelesen

markiert werden. Internet Mail bietet den geringsten Komfort: hier können

Mails lediglich verschoben werden.

Wichtig ist die Reihenfolge der Filterregeln, denn der Filter wird

auf die Mail im Eingangs-ordner (bei Netscape Messenger sogar schon beim

Server) angewendet. Soll auf die Nachricht mit dem Betreff „Klassentreffen“

zunächst eine Nachricht an den Absender geschickt werden und dann

die Nachricht in den Ordner „Schule“ verschoben werden, so darf die Reihenfolge

nicht vertauscht werden, ansonsten wird die Nachricht lediglich verschoben.

Wichtig ist ferner, dass beim Automatischen Beantworten leicht eine

Endlosschleife entstehen kann. Dieses Thema sollte unbedingt thematisiert

werden.

Ein Beispiel zur Anwendung von Filterregeln „Ein Job im Reisebüro“

findet sich bei Weigend, Digitale Post 1, S.16. Meine Aufgabe ist ähnlich

aufgebaut.

Lösung zur Aufgabe:

|

Feld

|

Suchtext

|

Aktion

|

|

|

E-Mail-Adresse des Absenders in die Adressenliste "Kunden" aufnehmen |

| From |

"caos.hinz@spam.info.de" |

Löschen |

| Subject |

enthält "Lernsoftware" or "3-69-564312" |

E-Mail-Adresse in die Adressenliste „Lernsoftware“ auf-nehmen |

| Subject |

enthält "Lernsoftware" or "3-69-564312" |

Verschieben in das Verzeichnis „Lernsoftware“ |

| Subject |

enthält "Atlantida" |

Sende Datei „Atlantida.txt“ |

| Subject |

enthält "Atlantida" |

E-Mail-Adresse in die Adressenliste „Atlandida“ aufnehmen |

| Subject |

enthält "Reklamation" |

Weiterleiten an hiltrud.schwarz@lexica65.de |

|

|

Weiterleiten an karen.schmieder@lexica65.de |

4.2. SMTP – Protokoll

Wir kommen jetzt zur Funktionsweise und können uns der Frage stellen:

Wie gelangt meine E-Mail von meinem Rechner auf den Computer des Empfängers?

Wir vereinfachen diese Fra-gestellung: Wie gelangt eine E-Mail von einem

Rechner zu einem anderen?

Da innerhalb dieses Seminars Kommunikationsprotokolle bereits Gegenstand

eines Vortrages sind, möchte ich mich auf die Simulation eines SMTP-Protokolls

beschränken.

Interessante Hinweise zur didaktischen Umsetzung des Themas Kommunikationsprotokolle

finden sich selbstverständlich bei Weigend, Digitale Post 2, S.2 ff.,

aber auch bei Perrochon, S.111. Letztgenannte Quelle visualisiert die Funktionsweise

des Internets und den Transport der Daten übers Netz.

Ich zitiere im folgenden aus Lindo, S. 39:

„Das Simple Mail Transfer Protocol SMTP regelt den Datenaustausch

zwischen Ihrem E-Mail-Programm und dem Mail-Server. ... Die Funktionalität

von SMTP geht aber über die bloße Client-Server-Kommunikation

hinaus. Alle Rechner, die Ihre Mail auf dem langen Weg durchs Internet

empfangen und weiterleiten, können dieses Protokoll benutzen. Das

Funktionsprinzip bleibt gleich: Ein Rechner übermittelt eine E-Mail

an einen anderen.“

Philosopie des Protokolls:

feste Rollenverteilung

Sender

Befehle und Daten übermitteln

|

Empfänger

Befehle und Daten quittieren oder ablehnen

|

Mit Hilfe von nur fünf Basisbefehlen lässt sich ein SMTP-Protokoll

von den Schülern simulieren: Sie benötigen 5 Kartonkarten, auf

den die Befehle HELO, MAIL FROM:, RCPT TO:, DATA und QUIT vermerkt sind.

Wenn zwei (eingeweihte) Schüler Rechner spielen, können sie der

Klasse die Funktionsweise leicht demonstrieren (die Kartonkarten werden

vom Sender an der entsprechenden Stelle hochgehalten.):

Schüler A:

HELO Hier ist der Rechner Schule1.de. Ich will mit Dir Kontakt aufnehmen.

Schülerin B:

Sehr erfreut, lass mal hören.

Schüler A:

MAIL FROM: Romeo@Schule1.de

Schülerin B:

OK. Habe Sender verstanden.

Schüler A:

ReCiPienT TO: Julia@High-School.Florida.edu

Schülerin B:

OK. Habe Empfänger verstanden.

Schüler A:

DATA

Schülerin B:

OK. Sende jetzt den Textinhalt, beende mit FINITO.

Schüler A:

Oh Julia, I love you. I love you. What are you doing now? In love. Your

Romeo. FINITO.

Schülerin B:

OK. Textinhalt ohne Probleme übertragen.

Schüler A:

QUIT.

Schülerin B:

OK. Ich mache Schluss.

Schüler A:

Die Übertragung ist beendet. Sie können mich jetzt ausschalten.

Man kann diese Problematik vertiefen und eventuell sogar eine Sitzung

mittels Telnet protokollieren (vgl. Lindo, S. 40 f. oder Weigend, Digitale

Post 2, S.3/12). Eine Folienvorlage zu obigem Dialog findet sich in den

Arbeitsmaterialien unter IV.2.)

4.3.

Echtheit von Mails – Verschlüsselung mit Signaturen

Zum Einstieg in diese Thematik bieten sich zwei Plenumsfragen an:

a) Wie sicher sind

Sie, dass die Post wirklich vom angegebenen Absender kommt?

b) Kann man elektronische

Post abfangen, so wie man einen echten Brief vom Absender zum Empfänger

durchaus fehlleiten kann?

In Kapitel 4.2. wurde erwähnt, dass man den Dialog von einem Mail-Transport-Agent

zu einem anderen mittels Telnet „von Hand“ simulieren kann. Dieser läuft

natürlich automatisch ab. Dies bedeutet, dass jede Person in der Lage

ist „Fakemails“ zu versenden, denn dem Empfänger kann vorgegaukelt

werden, Nachrichten von einer anderen Person zu empfangen. Die Authentizität

einer einfachen Mail ist mit dem SMTP-Protokoll nicht gegeben.

Ein zweiter Aspekt ist, dass der Weg durchs Internet nicht fest vorgegeben

ist und jeder, der an einer Schnittstelle sitzt, das Netz anzapfen kann

und mit speziellen Suchprogrammen gezielt für ihn wichtige Informationen

herausfiltern kann

(vgl. Lutz/Schwertner, S. 143 f.).

Man kann dies visualisieren, indem 4 Schüler Rechner spielen.

Es werden mehrere Nachrichten (von Schülern von Hand vorbereitet,

Thema Schule) von Rechner 1 zu Rechner 4 übermittelt. An Rechner 3

sitzt ein Hacker. Er überprüft alle Nachrichten auf einen bestimmten

Inhalt (z.B. Klassenarbeit Mathe). Enthält eine Nachricht diesen Inhalt,

so verändert er den Text der Nachricht bzw. tauscht die Nachricht

aus. Die Nachrichten stehen auf DIN A4 großen Blättern, das

Netz kann man mit Stricken visualieren, die Nachrichten werden mit Klammern

an die „Datenleitungen“ gehängt. (Vgl. Perrochon, S. 111).

Es ist durchaus angebracht, die Nachrichten zu verschlüsseln,

um sicher zu gehen, dass nicht jeder die Nachrichten lesen kann. Mit Schülern

empfehle ich Verschlüsselungsverfahren „von Hand“. So bekommen sie

ein Gefühl für Codierung und Risiken von Codierungen. Sollte

man seine Nachrichten für so wichtig halten, dass sie wirklich nur

verschlüsselt übers Netz gehen sollen, dann ist es sinnvoll sich

mit der Literatur zu beschäftigen und/oder die weitverbreitete PGP-Software

zu nutzen. Jeder Kommunikationsteilnehmer hat damit die Möglichkeit

seine Nachrichten mit einem öffentlichen und privaten Schlüssel

zu codieren bzw. decodieren: Homepage für PGP (Pretty

Good Privacy) http://www.pgpi.com.

Vgl. auch Lindo, S. 58 ff. und Lutz/Schwertner, S. 143 ff.

Hinweise zum Arbeitsblatt IV.3.

(vgl.

dazu Weigend, Digitale Post 2, S. 4, 13):

Das Signaturverfahren ist recht simpel: ich empfehle mit einem Partner

die Aufgaben selbst durchzuspielen. Nachteile dieses Signaturverfahrens

sind:

Besitzt man von einer Person mehrere Briefe, so ist es relativ leicht,

den Schlüssel herausfinden. (Aufgabe 2). Für die Berechnung der

Signaturen werden maximal die ersten 72 (8 mal 9) Zeichen verwendet. Werden

im weiteren Text Veränderungen vorgenommen, so bleiben sie in jedem

Fall unentdeckt.

Für Aufgabe 4 gibt es viele Möglichkeiten:

Variante 1 und 2 finden sich bei Weigend, Digitale Post 2, S.4 (nicht

um Z-Buchstaben weitergehen, sondern um Z-Worte und den ersten (oder letzten)

Buchstaben notieren.

Variante 3a): Verfahren Sie für die ersten 4 Zeichen wie beim

Signaturverfahren angegeben. Sei Z5 = n der n-te. Buchstabe, vom

Ende des Textes zurückzählend. Gehen Sie dann Z6 Buchstaben im

Text zurück und notieren Sie diesen Buchstaben usw.

Variante 3b): Notieren Sie die Buchstaben abwechselnd vom Beginn und

Ende des Textes.

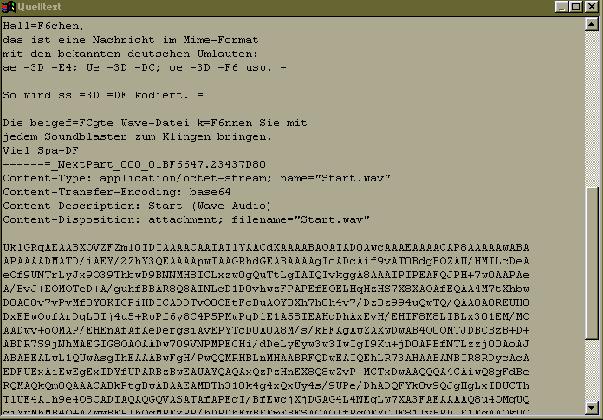

4.4. Attachments und der MIME – Standard

Ursprünglich –1982- waren E-Mails nur dazu bestimmt, Texte bestehend

aus 7-Bit-ASCII-Zeichen zu transportieren. Die Protokollspezifikation „Request

for Comment“ RFC 822 beschreibt diesen Standard. Mit Beginn der 90 Jahre

reichte dies den Nutzern nicht mehr aus. Im Jahr 1992 wurde das MIME-Protokoll

veröffentlicht –RFC 1341.

MIME bedeutet Multipurpose Internet Mail Extensions. Dies bedeutet

--> in einer einzigen Mail

können mehrere Objekte verschickt werden

--> diese Objekte können

Bilder, Klänge, Videosequenzen oder ausführbare Programme sein

--> alle Erweiterungen werden

als ATTACHEMENT/Anlage der E-Mail eingefügt

--> es können verschiedene

8-Bit-Zeichensätze verwendet werden.

Voraussetzung:

a) Absender und Empfänger verfügen

über einen MIME-fähigen Mail-Client.

b) der Empfänger hat Betrachter für

die einzelnen Anwendungen installiert

Hinweis: MIME hat sich bereits als Standard für multimediale

Mails im Internet durchgesetzt.

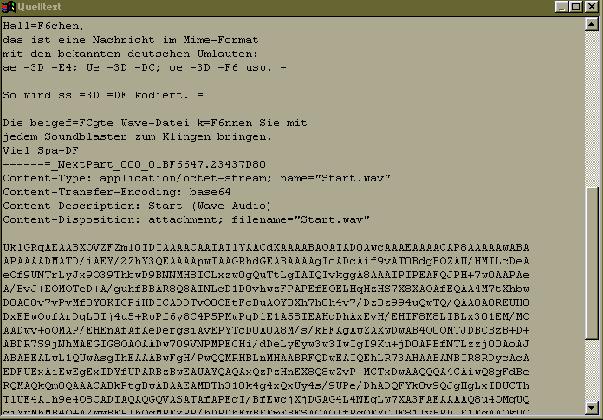

In der Umsetzung halte ich es für wesentlich, dass einerseits die

Schülerinnen lernen, Mails mit

Attachements zu versenden. Andererseits sollten sie eine E-Mail auch

einmal als Quelltext gesehen haben. Mittels

der Folienvorlage kann das Format einer E-Mail herausgearbeitet werden.

Die Schüler werden wesentliche Felder wiedererkennen. Gleichzeitig

können Sicherheitsaspekte herausgearbeitet werden: Stimmt die Länge

der Nachricht nicht mit der Zeichenanzahl im „content-length“ Feld überein,

so wurde die Nachricht manipuliert. Ferner lässt sich der Weg durchs

Internet mittels des Returns-Path zurückverfolgen: Jeder Rechner,

der die Nachricht empfangen und weitergeleitet hat, hat am Kopf der Nachricht

eine RECEIVED-Zeile ergänzt. Die Domain-Namen in den Absenderangaben

(From: und Reply-To:) müssen zu den Serverangaben im Transportpfad

(Received:) passen. Sonst hat jemand eine Fakemail gesendet, bzw. ein Spammer

fälscht den Absender, um z.B. eingerichtete Filter zu umgehen (vgl.

4.5.).

Hinweis: Wenn die Schüler sich gegenseitig Mails mit Attachements

zusenden, kann ich mir gut vorstellen, dass der Speicherbedarf zu

groß wird. Leider habe ich hier keine praktischen Erfahrungen.

4.5. Netetiquette II: unerwünschte Post

Die Methode

Einen Einstieg in diese Problematik bietet sich mit Hilfe der Methode eines

Gruppenpuzzle an (Zeitbedarf mindestens 45 Minuten): Die Schüler finden

sich in Gruppen zu je 3 Personen. Dies ist die jeweilige Stammgruppe. Dann

entscheidet sich jedes Gruppenmitglied für eines der folgenden Gebiete.

a) konventioneller Weg: Postwurfsendungen

und Werbung im Hausbriefkasten;

b) digitaler Weg: Spam und Junk-Mails;

c) Literaturrecherche: Was kann ich gegen Spam tun?

Lindo, S.73 ff., Lutz/Schwertner, S 67 ff..

Nachdem sich die Schüler für ein Arbeitsthema entschieden

haben, finden sie sich in den jeweiligen Arbeitsgruppen zusammen. Sie erhalten

themenspezifische Aufgaben, die sie gemeinsam oder auch arbeitsteilig beantworten

können. Die Ergebnisse der themenspezifischen Gruppenarbeit werden

dann in der jeweiligen Stammgruppe vorgestellt. Die Schülerinnen informieren

sich also gegenseitig über den Umgang mit Werbung in verschiedenen

Medien.

Ich könnte mir vorstellen, dass die Schülerinnen abschließend

einen Art Empfehlungskatalog für den Umgang mit unerwünschter

digitaler Post in Form von Plakaten erstellen. Diese können im Plenum

diskutiert oder auch im Informatik-Raum ausgehängt werden.

Hinweise zum Einsatz

Der Lehrer gliedert den Lernprozess durch die Arbeitsaufgaben (Materialien

IV.5.). Er kann auch durch Beteiligung an Arbeitsgruppen daran mitwirken,

dass die Gruppen zielgerichtet arbeiten. Der eigentliche Lerneffekt besteht

aber in einer Erweiterung der methodischen und sozialen Kompetenz der Schülerinnen.

Deshalb ist es ideal, wenn sich der Lehrer kaum einmischt. So können

die Schülerinnen wirklich die Verantwortung für ihren Lernprozess

übernehmen.

Die eigenverantwortliche Bearbeitung, v.a. in der zweiten Phase bei

der Mitteilung der themenspezifischen Ergebnisse, erfordern eine gewisse

Vertrautheit mit Gruppenarbeit. Eine verbindliche Form der Präsentation

von Ergebnissen unterstützt eine zielorientierte Arbeit.

Fachliche Hintergründe

Werbung bestimmt unseren Alltag. Als Marketing-Faktor spielt Werbung eine

wesentliche Rolle. Informationen mit Werbecharakter sind also nicht von

vornherein negativ zu bewerten. Im allgemeinen kann ich als Konsument mir

aber aussuchen, ob und wie viel Werbung ich akzeptieren möchte: ich

bin nicht gezwungen Zeitschriften zu kaufen, deren Inhalt zur Hälfte

aus Werbeanzeigen bestehen; ich bin nicht gezwungen, Fernsehsender einzuschalten,

deren Sendungen aller 20 Minuten für Werbung unterbrochen wird. Bei

der gewöhnlichen Postwurfsendung gibt es rechtliche Mittel gegen den

Absender vorzugehen. Bekomme ich allerdings Spam oder Junk-Mail, so bezahle

ich in jedem Fall die Übertragung der Daten auf meinen Rechner. Es

liegt in Deutschland (noch) kein Missbrauch vor, wenn mir jemand Junk-Mail

zusendet:

„Der Missbrauchstatbestand scheitert daran, dass es sich bei Ihrer

Internet-Mailbox nicht um ein materielles Wirtschaftsgut handelt.“ (Lindo,

S.85)

Möchte ich Werbung und Spam in meiner digitalen Post verhindern,

so habe ich dennoch mehrere Möglichkeiten:

=> Ich kann mich auf eine „Schwarze Liste“

setzen lassen und signalisiere, dass ich keine Werbung bekommen möchte.

=> Ich richte Filter ein, die am besten schon

beim Server unerwünschte Post löschen; dies birgt den Nachteil

unter

Umständen wichtige

Nachrichten auch zu löschen.

=> Ich beschwere mich beim Postmaster des Absenders

über dessen Post (in dokumentierter Form:

wann, von wem, was usw.).

=> Ich überprüfe genau die Header-Angaben,

um herauszubekommen woher die Post kommt, bzw. ob sie gefälscht ist;

Lindo (S. 79ff.) gibt eine

Quelle für professionelle Hilfe an: http://www.blighty.com/products/spade/help/spade.htm

.

=> DAS WICHTIGSTE: Ich durchbreche den Teufelskreis

und beherzige die Ratschläge von Lindo, S. 84!

Lesen Sie NICHT weiter, wenn Sie merken, dass Sie eine Junk-Mail vor sich

haben!

Reagieren Sie NIE positiv auf Junk-Mails! (Antworten Sie nicht; fragen

Sie nicht nach; besuchen Sie keine

angepriesenen Webseiten)

Kaufen Sie NIEMALS ein Produkt, das Ihnen per Junk-Mail angeboten wurde!

4.6. Mailing-Listen

Eine der ältesten Ressourcen sich via Internet Informationen zu verschaffen

sind Mailing-Listen. Man kann in einer interessierten

Gruppe

Informationen verbreiten und erhalten. Man kann sich diese Kommunikationsform

wie eine Zeitung vorstellen, deren Artikel ständig an alle Abonnenten

gesendet werden und wo die Abonnenten sofort ihre Meinung anderen Abonnenten

mitteilen. Das Prinzip ist ähnlich einer Newsgroup – der Unterschied

besteht darin, dass die Nachrichten bei Newsgroups auf einem Server gespeichert

werden. Bei den Mailing-Listen werden alle Beiträge direkt an die

jeweilige E-Mail-Adresse der Teilnehmer der Mailing-Liste gesendet.

Damit ergibt sich auch die Problematik für den Unterricht:

a) Jeder Schüler benötigt einen Computerarbeitsplatz,

so dass er seine Post täglich bearbeiten kann, denn als

Abonnent bekommt er viel

Post. Kaum ein Schüler hat die Zeit in der Schule täglich seinen

Briefkasten zu leeren.

b) Aus Gründen der Netetiquette sollte

mit Mailing-Listen nicht experimentiert werden. Glücklicherweise gibt

es

Testmailing-Listen, die

das Erlernen des Umgangs mit einer Mailing-Liste zum Ziel haben.

Im Rahmen des Unterrichts kann also nur die Möglichkeit der Informationsbeschaffung

via Mailing-Liste in den Grundzügen erlernt werden, die tatsächliche

Umsetzung bleibt der privaten Initiative des Schülers außerhalb

des Unterrichts überlassen.

Aus diesem Grund möchte ich hier den Vorschlag

von Weigend, Digitale Post 1, S. 18f. beifügen, der genau diesen

Aspekt in den Mittelpunkt rückt und seine Aufgaben entsprechend ausrichtet.

5. Ausblick: E-Mail für Fortgeschrittene

– wir bauen unser eigenes Postsystem

Besteht das Lernziel darin, nicht nur vorhandene Systeme kennen und beherrschen

zu lernen, sondern vielmehr ein eigenes Kommunikationssystem zu entwickeln,

so betätigen sich Schü-lerinnen tatsächlich an der Entwicklung

als Programmiererinnen. Der Effekt einer solchen Unterrichtseinheit ist

natürlich ein vertieftes Verständnis von Kommunikationsvorgängen,

die im Cyberspace ablaufen. Gleichzeitig können sie grundlegende Programmierkenntnisse

anwenden. Dies bedeutet, dass man für die Umsetzung einer solchen

Unterrichtseinheit auf Vorkenntnissen aufbauen muss oder sie unmittelbar

vor der Unterrichtseinheit bereit stellen sollte: Programmstrukturen wie

Verzweigung, Schleifen, Prozeduren, Funktionen; Datenstrukturen wie die

Datentypen „String“, „Integer“, Verkettung von Zeichenketten, Erfahrung

mit Arrays/Feldern.

Es sprengt allerdings den Rahmen dieses Vortrags, darauf detaillierter

einzugehen. Ich erlaube mir, auf den Beitrag von Weigend, Digitale Post

3 „Ein selbstkonstruiertes E-Mail-System“ zu verweisen. Der Autor stellt

eine Unterrichtseinheit vor, die auch detaillierte Aussagen zu Systemvoraussetzungen,

Vorkenntnissen und Lernzielen enthält. Als Programmiersprache wird

Turbo Pascal verwendet.

6. Arbeitsmaterialien

II.1. Rätselvorlage

|

1)

|

|

3)

|

|

|

6)

|

|

E

|

|

C

|

4)

|

5)

|

M

|

|

L

|

2)

|

O

|

M

|

B

|

U

|

|

E

|

--

|

M

|

A

|

I

|

L

|

|

C

|

|

P

|

U

|

T

|

T

|

|

T

|

|

U

|

S

|

|

I

|

|

R

|

|

T

|

|

|

|

|

O

|

|

E

|

|

|

|

|

N

|

|

R

|

|

|

|

|

I

|

|

|

|

|

|

|

C

|

|

|

|

|

|

|

1) engl: elektronisch

2) Rechenoperationszeichen

3) Universell einsetzbares Gerät zur Verarbeitung von Daten

4) Tierähnliches Eingabegerät

5) Kann nur die Werte 0 und 1 annehmen

6) _ _ _ _ _ -media |

II.2. Fragen zum Curriculum

1. Gruppe: Welche Kenntnisse und Fähigkeiten müssen

wir zum Thema E-Mail wissen, damit wir bei Siemens

bzw. IBM einen Job bekommen?

2. Gruppe: Was will ich zum Thema E-Mail lernen?

Was kann ich jetzt oder bald wirklich brauchen?

3. Gruppe: Was weiß ich schon alles zum Thema

E-Mail? Was kann ich anderen aus meiner Klasse beibringen?

III.1. Aufbau einer e-mail

III.2.

Schreiben, Lesen, Beantworten und Weiterleiten von e-mail

1. Vorstellungsrunde

Schreiben Sie eine E-Mail an Ihre/n Briefpartner/in. Stellen Sie sich

vor (Name, Stadt, Schule, Hobbys, Sport, Familie,...). Sie werden mit Ihrem/r

Briefpartner/in in den nächsten Wochen zusammenarbeiten und die Geheimnisse

der digitalen Post ergründen.

2. Interview

Teil 1: Führen Sie ein Interview durch: Senden Sie zunächst

einen Brief an Ihre/n Klassen-partner/in und bitten sie/ihn, die folgenden

fünf Fragen zu beantworten:

a) In welchem Monat wurdest du geboren?

b) Was ist deine Lieblingsspeise?

c) Wie heißt dein Lieblingsfilm?

d) Wie heißt das Buch, das du zuletzt gelesen

hast?

e) Wie findest du es, dich in Informatik mit dem

Thema e-mail zu beschäftigen?

Wenn Sie die Antwort erhalten, dann leiten Sie sie an den Lehrer

weiter.

Teil 2: Wenn Sie einen Fragebogen bekommen, dann beantworten

Sie ihn:

Nutzen Sie die Funktion antworten =>

Lassen Sie vom alten Text nur die Fragen stehen

und beantworten Sie jede in einer neuen Zeile.

3. Eine Kettengeschichte

Denken Sie sich den Anfang einer Geschichte aus (wenige Sätze)

Der seltsame Samstag

von: Julia Winter

An einem Samstag saß Paul vor seinem

Computer. Er hatte schlechte Laune, denn eigentlich war heute Party angesagt

... |

Schicken Sie den Text als E-Mail an eine/n Mitschüler/in. Geben als

Betreff (Subject) den Titel der Geschichte an. Wenn Sie selbst eine E-Mail

mit dem Anfang einer Geschichte erhalten, tragen Sie sich zunächst

als Mitautor/in ein. Dann schreiben Sie weitere Sätze und schicken

den Brief weiter. So entwickelt sich eine Kettengeschichte.

Der seltsame Samstag

von: Julia Winter, Friedrich Sommer

An einem Samstag saß Paul vor seinem

Computer. Er hatte schlechte Laune, denn eigentlich war heute Party angesagt.

Aber weil er die Mathearbeit verhauen hatte, musste er zu Hause bleiben.

Also setzte er sich an seinen Computer und beschloss zu chatten. |

Falls die Geschichte von mindestens 4 Personen fortgeschrieben worden

ist, dürfen Sie sie vollenden. Fügen Sie einen Schluß hinzu,

schreiben Sie das Wort ENDE und drucken Sie die Geschichte für die

Klasse aus.

III.3. Adressen

und Adressbuch

III.3.1. Aufbau

von Adressen

Top-Level-Domains (ISO 3166) der USA

| COM |

Kommerzielle Dienste |

| EDU |

Bildungsinstitutionen (nur USA) |

| GOV |

Regierungsbehörden (nur USA) |

| MIL |

Militärische Einrichtungen |

| NET |

Netzwerke |

| ORG |

Sonstige Organisationen |

|

Neue Top-Level-Domains

| ARTS |

Bereich Kultur/Unterhaltung |

| FIRM |

Unternehmen und Firmen |

| INFO |

Informationsdienste |

| NOM |

Privatpersonen |

| SHOP |

Verkaufseinrichtungen |

| WEB |

Angebote rund ums World Wide Web |

|

Länderkürzel

|

AT

|

Österreich |

MX

|

Mexiko |

|

AU

|

Australien |

JP

|

Japan |

|

CH

|

Schweiz |

NL

|

Niederlande |

|

DE

|

Deutschland |

PR

|

Puerto Rico |

|

ES

|

Spanien |

UK

|

Großbritannien |

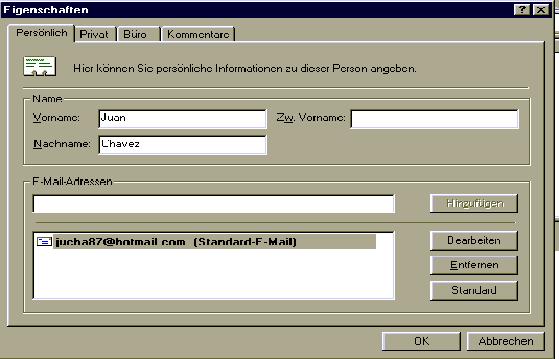

Ansicht eines Adressbuches

Ansicht eines Adresseintrages

III.3.2. Arbeitsauftrag

Legen Sie ein Adressbuch an, dass Informationen zu folgenden Personen

enthält:

=> mindestens 6 Mitschüler,

=> Ihr persönlicher Briefpartner und zwei weitere

Briefpartner Ihrer Partnerklasse,

=> Lehrerin,

=> eventuell private Adressen (Freunde usw.). |

Richten Sie im Adressbuch zwei Gruppen (bzw. Listen) ein und ordnen

Sie alle Personen Ihres Adressbuches ein, die zu diesen Gruppen gehören:

=> Mitschüler/innen

=> Briefpartner (Partnerklasse). |

III.4. Ordnung im Briefkasten

Arbeitsauftrag

1. Erstellen Sie neue Ordner, in denen Sie Ihre Post ablegen:

=> <z.B. Fritz> Name deines Briefpartners

=> Klasse

=> Unterordner zu Klasse:

C1) Kettengeschichte

C2) Interview

C3) Pro- und Contra

C4) Blitzumfrage

=> Unterordner zu Kettengeschichte:

Erstellen Sie für jede Kettengeschichte

einen eigenen Ordner. |

| 2. Verschieben Sie die Mails aus der INBOX (Posteingang) in die entsprechenden

Ordner. |

3. Löschen Sie alle Mails, die inzwischen unbedeutend sind:

=> Den Interview – Fragebogen, welchen Sie

selbst beantwortet haben.

=> Alle Kettengeschichten, die unvollständig

sind (ohne dass Wort ENDE am Schluss).

=> Löschen Sie alle Unterordner zu Kettengeschichten,

die jetzt leer sind. |

| 4. Leeren Sie den „Papierkorb“ Ihres Mailprogramm. |

III.5.1. Puzzle zur Netetiquette

Hinweis: Die Regeln wurden nach den Vorlagen von Lindo: Schneller geht’s

per E-Mail, S. 70 ff. und Lutz/Schwertner: Effektiv E-Mail

nutzen, S.27 f.. zusammengestellt. Das Arbeitsblatt ist sinnvoll auseinanderzuschneiden.

| Mittelpunkt: Der Mensch |

Vergessen Sie niemals, dass auf der anderen Seite ein Mensch sitzt.

Schreiben Sie nur das, was Sie selbst auch hören und lesen möchten. |

| Das Netz ist wie die Welt. |

Befolgen Sie im Netz die gleichen Regeln (z.B. der Höflichkeit)

wie im normalen Leben. |

| Erst denken, dann schreiben. |

Formulieren Sie klar und präzise. Die Gefahr von Missverständ-nissen

ist beim Computer groß. Erst noch einmal lesen, noch einmal denken,

dann abschicken. |

| In der Kürze liegt die Würze. |

Beschränken Sie sich auf das Notwendigste. Mehr als 50 Zeilen

sind zu lang für eine Nachricht. Wer nichts zu sagen hat, der möge

schweigen. |

| Ihre E-Mail spricht für Sie. |

Die meisten Leute aus dem Netz kennen und beurteilen Sie nur über

das, was Sie in elektronischen Nachrichten schreiben. Vor-urteile bilden

sich leicht. Ihre Nachrichten sprechen für Sie – seien Sie stolz auf

Sie. |

| Die Subject (Betreff)-Zeile |

In der Betreff-Zeile formulieren Sie kurz den Inhalt Ihrer Mail. Der

Leser erkennt sofort, ob die Mail von Interesse für ihn ist, oder

nicht. Füllen Sie sie immer aus. |

| Vorsicht mit Humor und Sarkasmus. |

Verzichten Sie auf Ironie und Sarkasmus. Wenn Sie dennoch Ihre Bemerkungen

loswerden wollen, nutzen Sie Smileys. Vermeiden Sie Missverständnisse. |

| Kurz und knapp antworten. |

Texte auf die Sie sich beziehen, sollten Sie wörtlich zitieren.

Das Mailprogramm rückt den Originaltext mit dem Zeichen > ein. Lassen

Sie aber nur soviel Originaltext stehen, dass dem Leser der Zusammenhang

nicht verlorengeht. Das ist leichter zu lesen und Sie verschwenden keine

Ressourcen. |

| Ein gutes Layout. |

Achten Sie auf Ihre Rechtschreibung. Tippfegler und Buchstabnedreher

können Sie korrigieren. Absätze, Einrückungen und Aufzählungen

lockern Ihren Text auf und machen die Nachricht gut lesbar. |

| Nur interessante Dinge. |

Verbreiten Sie per Mail nur wirklich interessante Inhalte. Achten Sie

die Zeit und das Geld ihrer Empfänger. Verschwenden Sie nicht anderer

Leute Ressourcen. |

| Das Gesetz im Auge. |

Versenden sie kurze Auszüge aus urheberrechtlich geschützten

Werken, z.B. Zeitungsartikel, Liedtexte, Programme, Bilder u.a., so fragen

Sie bei der entsprechenden Quelle nach, ob Sie Ihnen das gestattet. Vergessen

Sie beim Zitieren niemals die entspre-chende Quellenangabe.

Sie machen sich strafbar, wenn Sie mit Wort und/oder Bild zu Straftaten

aufrufen oder Anleitungen dafür liefern. |

III.5.2.

Arbeitsblatt zu Smileys und Akronyme

Vgl. bei Lindo: Schneller geht’s per E-Mail, S. 90 ff. und

Lutz/Schwertner: Effektiv E-Mail nutzen, S.41ff.

Smileys: Emotionen

| :-) fröhlich, lustig |

:-( traurig |

;-) Augenzwinkern |

| :-| ernst, unentschlossen |

:-< sehr traurig |

:-D lachen |

| :-x Kuss |

:-o erstaunt |

:-O geschockt |

| %-) zu lange am Bildschirm |

:-C total schlecht gelaunt |

:‘-( weinend |

Smileys: Aussehen

| 8-) mit Brille |

:-{) mit Schnurrbart |

:-)> mit Ziegenbart |

| :-? Pfeifenraucher |

{:-) mit Toupée |

:-{)} mit Vollbart |

Smileys: bekannte Persönlichkeiten

| *<|:-) Weihnachtsmann |

]:-) Teufel |

P-) Pirat |

| +-(:-) der Papst |

%\v Picasso |

=):-)= Uncle Sam |

Akronyme

|

Akronym

|

Englische Bedeutung

|

Deutsche Bedeutung

|

|

AFAIK

|

As far as I know |

Soweit ich weiß |

|

ASAP

|

As soon as possible |

Sobald wie möglich |

|

BTW

|

By the way |

Übrigens |

|

CU

|

See you |

Bis bald |

|

F2F

|

Face-to-face |

Von Angesicht zu Angesicht |

|

FAQ

|

Frequently Asked Questions |

Häufig gestellte Fragen |

|

FYI

|

For your information |

Zu Ihrer Information |

|

IMHO

|

In my honest opinion |

Meiner bescheidenen Meinung nach |

|

ROTFL

|

Rolling on the floor laughing |

Vor Lachen am Boden liegen |

|

RTFM

|

Read the f***ing manual |

Lesen Sie das verdammte Handbuch (wenn Sie jemanden mit eine FAQ belästigt

haben) |

|

TIA

|

Thanks in advance |

Danke im Voraus |

III.6. Diskussion im Cyberspace

1. PRO und CONTRA

Vorbereitung: Eine Schülerin wird als

Abstimmungsleiterin ausgewählt.

These:

E-Mail ist gegenüber dem konventionellen Briefwechsel umweltschädigender.

Aufgabe:

Finden Sie zu dieser These Pro- und Contra-Argumente,

und verschicken Sie sie an alle Mitschüler/innen. Um ____ Uhr findet

eine Abstimmung via E-Mail statt. Dazu schicken Sie eine E-Mail an die

Abstimmungsleiterin. Geben Sie unter „Betreff“ nur das Wort „PRO“ oder

„CONTRA“ an. Die Abstimmungsleiterin hängt das Ergebnis an der Wandzeitung

aus.

Tip: Verwenden Sie als Empfänger die Gruppe „Klasse“ aus

Ihrem Adressbuch.

Verschieben Sie ankommende Post unter das Verzeichnis „Pro- und

Contra“.

2. Blitzumfrage

Aufgabe:

Wählen Sie aus dem Bereich „E-Mail“

ein Thema für eine Blitzumfrage. Formulieren Sie einen Fragebogen

mit drei Ja-Nein-Fragen. Verschicken Sie den Fragebogen an mindestens acht

Mitschüler/innen.

Tip: Verwenden Sie als Empfänger eine neue Gruppe „Mitschüler“

des Adressbuches.

Verschieben Sie ankommende Post unter das Verzeichnis

„Blitzumfrage“.

Warten Sie die Antworten ab, und werten Sie

sie aus. Verschicken Sie das Ergebnis per E-Mail an die an der Umfrage

beteiligten Mitschüler/innen. Sie können die Umfrageergebnisse

auch zusätzlich ausdrucken und so für alle sichtbar machen.

Weitere Themen für Umfragen aus dem Bereich E-Mail

A Unter welchen Bedingungen darf man empfangene E-Mails an andere Leute

weiterreichen?

(z.B.: Ich finde, empfangene Briefe darf man nur

weiterleiten, wenn man den Sender gefragt hat.)

B Wie sinnvoll ist die Benutzung von Smileys? (z.B. Ich finde sie witzig,

um die eigenen Gefühle auszudrücken.

oder: Smileys sind affig,

das nutzen nur blödsinnige Computer-Freaks.)

C Vergleich von E-Mail und normalem Briefverkehr

D Vergleich von Telefon und E-Mail (z.B. Ich finde, man kann mit E-Mails

Zeit sparen.

oder: Telefonieren macht mehr Spaß als E-Mails schreiben.)

E Sollten E-Mail-Adressen öffentlich verfügbar sein?

F Was sollte ich im ersten Brief meiner E-Mail-Korrespondenz von mir

selbst erzählen?

G In wie weit haben Lehrer das Recht, E-Mails zu kontrollieren?

Nachdenken über elektronische Post

Ist eine Diskussion per E-Mail fairer und sachlicher als die direkte Diskussion

in einer Face-to-face-Gruppe?

Was nützen E-Mail-Korrespondenzen für das Lernen in der Schule?

IV.1. Automatisches Beantworten

Ein Job beim Verlag.

Sie haben einen Ferienjob beim Multimedia-Verlag Lexica angenommen

und sollen sich dort um die digitale Post kümmern. Sie erhalten die

folgende Aufgabenliste.

| 1. Alle Bestellungen von Lernsoftware (Betreff: „Lernsoftware“

oder ISBN-Nr: 3-69-564312) sollen ins Verzeichnis „Lernsoftware“

abgelegt werden. Notieren Sie die Adressen der Kunden in die Adressenliste

„Lernsoftware“, damit wir unsere Wer-bung gezielt an interessierte Kunden

senden.. |

| 2. Wir haben momentan den Bestseller „Atlantida“ im Sonderangebot.

Aufgrund der großen Nachfrage ist er z.Z. allerdings vergriffen und

wird erst in ca. 3 Wochen wieder im Programm sein. Senden Sie allen Interessenten,

die E-Mails mit dem Betreff „Atlantida“ senden, die Textdatei „Atlantida.txt“.

Speichern Sie die Adresse dieser Kunden in der Adressenliste „Atlantida“.

So können wir diesen Kunden beim Neuauflage sofort eine Nachricht

zusenden. Anschließend können Sie diese Mails löschen. |

| 3. Seit 2 Wochen werden wir von einer Person mit der E-Mail-Adresse

„chaos.hinz@spam.info.de“ belästigt. Sie schickt unsinnige Mails.

Löschen Sie bitte alle Nachrichten, die sie von dieser Adresse erhalten. |

| 4. Alle (!!!) Absender-Adressen der eingehenden Post kommen

in die Adressenliste „Kunden“. |

| 5. Sämtliche Reklamationen (im Betreff – Feld steht „Reklamation“)

senden Sie an Frau Schwarz: hiltrud.schwarz@lexica65.de |

| 6. Die weitere Post senden Sie an Frau Schmieder: karen.schmieder@lexica65.de. |

Viel Erfolg

Horst Kunze

|

a) Stellen Sie in einer Tabelle geeignete Regeln

zur automatischen Bearbeitung dieser Aufgaben zusammen.

b) Geben Sie diese Regeln in Ihr E-Mail-Programm

ein. Testen Sie die Regeln.

Hinweis: Vermeiden Sie

Endlosschleifen. Diese können entstehen, wenn Sie E-Mails an sich

selbst schicken!!

c) Geben Sie ein konkretes Beispiel an, wie

es bei der automatischen Verarbeitung von elektronischer Post zu einem

endlosen Hin- und Herschicken

von Botschaften kann.

IV.2. SMTP – Protokoll

IV.3. Verschlüsselung von

E-Mails

Ein Signaturverfahren mit privatem Schlüssel

Aufgabe 1

Schreiben Sie eine achtstellige Zahl auf.

Sie ist Ihr privater Schlüssel und muss geheimgehalten werden. Wählen

Sie aus Ihrer Klasse eine Mitschülerin oder einen Mitschüler

aus, die bzw. der nicht neben Ihnen sitzt. Dieser Person soll auf einem

Zettel eine garantiert authentische Botschaft mit digitaler Signatur geschickt

werden. Teilen Sie ihr/ihm Ihren privaten Schlüssel mit. Er/sie darf

diesen Schlüssel niemandem zeigen.

Beispiel: Private Key 5829 4307

Schreiben Sie nun zwei kleine Briefe aus

etwa zwei Sätzen. Sie müssen Absender und Empfänger enthalten.

Unter den Brieftext ziehen Sie einen Strich.

Beispiel:

Von: Martina

An: Florian

Hello!

Ich wollte dich fragen, ob du mir Nachhilfe im Umgang mit meinem Computer

geben kannst. Habe zu Weihnachten einen Pentium III bekommen und will endlich

das Internet nutzen.

Hast du am Wochenende vielleicht Zeit?

Martina

______________________________________________________________________ |

Als nächstes berechnen Sie aus dem Brieftext

mit Hilfe Ihres privaten Schlüssels eine Signatur nach folgendem Verfahren:

Betrachten Sie in Ihrem Brieftext nur die

Buchstaben. Leerzeichen und Interpunktionszeichen (Punkt, Komma usw.) werden

ignoriert.

Nehmen Sie die erste Ziffer Z1 Ihres Schlüssels.

Suchen Sie in Ihrem Brieftext den Buchstaben an Position Z1. Dies ist der

erste Buchstabe der Signatur. Schreiben Sie ihn als Großbuchstaben

unter den Strich. Der Signatur besteht nur aus Großbuchstaben.

Nehmen Sie dann die zweite Ziffer Z2 Ihres

Schlüssels. Gehen Sie vom Buchstaben an Position Z1 um Z2 Buchstaben

weiter im Text. Dies ist der zweite Buchstabe der Signatur. Schreiben Sie

ihn unter den Strich hinter den ersten Buchstaben der Signatur.

Fahren Sie nach diesem Verfahren fort, bis

Sie eine Signatur aus 8 Buchstaben haben, Falls der Brief-text zu kurz

ist, fangen Sie nach dem letzten Buchstaben vorne wieder an.

Beispiel

Private Key 5829 4307

Von: Martina

An: Florian

Hello!

Ich wollte dich fragen, ob

du mir Nachhilfe im Umgang mit meinem Computer geben kannst. Habe zu Weihnachten

einen Pentium III bekommen und will endlich das Internet nutzen.

Hast du am Wochenende vielleicht Zeit?

Martina

_________________________________________________________________________

AFOOWLLF

|

Die ausgewählten Buchstaben sind zur Verdeutlichung

des Verfahrens unterstrichen. Das sollten Sie in Ihrem Brief jedoch nicht

machen. Wegen der 0 als 7. Ziffer wird das „L“ zweimal verwendet.

Geben Sie den fertigen Brief noch nicht ab!

Fragen Sie erst Ihre Nachbarin bzw. Ihren Nachbarn nach deren/dessen Korrespondenzpartner/in.

Schreiben Sie an diese Person einen Brief. Geben Sie als Absender den Namen

Ihrer Nachbarin/ Ihres Nachbarn an. Sie fälschen also diesen Brief!

Da Sie den privaten Schlüssel nicht kennen, erfinden Sie einfach eine

Signatur aus 8 Großbuchstaben.

Wie jeder aus dem Kurs erhalten Sie zwei

Briefe. Finden Sie mit Hilfe des Schlüssels und der Signatur heraus,

welcher Brief authentisch ist.

Aufgabe 2

Tauschen Sie mit Ihrer Nachbarin/Ihrem Nachbarn

die authentischen Briefe, die Sie erhalten haben, aus. Versuchen Sie beim

Brief Ihrer Nachbarin / Ihres Nachbarn herauszufinden, wie der geheime

Schlüssel lautet.

Aufgabe 3

Macht dieses Signaturverfahren den Brief

sicher vor Verfälschung? Angenommen, jemand fügt im Beispielbrief

in der dritten Zeile heimlich eine Anrede ein.

Von: Martina

An: Florian

Hello Florian!

Ich wollte dich fragen, ob du mir Nachhilfe im Umgang mit meinem Computer

geben kannst. Habe zu Weihnachten einen Pentium III bekommen und will endlich

das Internet nutzen.

Hast du am Wochenende vielleicht Zeit?

Martina

__________________________________________________________________

AFOOWLLF |

Würde der Empfänger (hier Florian)

dies merken? Nennen Sie ein Beispiel für eine Verfälschung, welche

mit diesem Signaturverfahren garantiert unentdeckt bleiben würde.

Aufgabe 4

Überlegen Sie sich ein anderes (vielleicht

besseres) Verfahren zur Ermittlung einer Signatur, das eben-falls mit einer

achtstelligen Zahl als privatem Schlüssel funktioniert.

VI.4. Attachments

und der MIME-Standard

Original:

Quelltext: (Erster Teil)

Quelltext (Zweiter Teil)

VI.5.

Netetiquette II: Unerwünschte Post

Umsetzung der themenspezifischen Gruppenarbeit

a) konventioneller Weg: Postwurfsendungen und Werbung

im Hausbriefkasten

Arbeitsmaterialien: Postwurfsendungen, Werbebeilagen von Zeitschriften,

kostenlose Zeitungen, die im wesentlichen aus

Werbung und einigen regionalen Informationen bestehen

Aufgabe: Welche Informationen bieten die Materialien,

die Sie erhalten haben?

Warum landen Sie bei Ihnen im Hausbriefkasten?

Wem nützen diese Materialien?

Wem schaden diese Materialien (es gibt noch mehr Dinge als nur Menschen!)

?

Was können Sie tun, um diese Materialien nicht zu erhalten?

b) digitaler Weg: Spam und Junk-Mails

Arbeitsmaterialien: E-Mails, die offensichtlich Spam und Junk-Mails

sind: die Schüler finden sie in ihrer digitalen Post oder

(besser für die Diskussion) erhalten ausgedruckte Versionen; - bei

Beantragung eine Free E-Mail wie

bei Hotmail bekommt man automatisch Werbung in seinen Briefkasten und kann

diese den Schülern

zeigen:

Aufgabe: Welche Informationen bieten die Materialien,

die Sie erhalten haben?

Warum landen Sie bei Ihnen in der elektronischen Post ?

Wem nützen diese Materialien?

Wem schaden diese Materialien (es gibt noch mehr Dinge als nur Menschen!)

?

Was können Sie tun, um diese Materialien nicht zu erhalten?

c) Literaturrecherche: Was kann ich gegen Spam tun?

Arbeitsmaterialien: Lindo, S.73 ff., Lutz/Schwertner, S 67 ff.. und

/ oder aktuelle Artikel aus dem Internet;

u.U. können die Schülerinnen selbst im Internet suchen

Aufgabe: Was ist SPAM?

Was ist Junk-Mail?

Woher weiß der Absender der Junk-Mail meine E-Mail Adresse?

Welche einfachen Maßnahmen kann ich ergreifen, um Junk-Mail zu verhindern?

Hinweis: Recherchiert die dritte Gruppe im Internet, so benötigt

sie wesentlich mehr Zeit als die anderen Gruppen. Aus diesem Grunde würde

ich empfehlen, die Literaturrecherche zunächst auf einige Artikel

zu beschränken.

Umsetzung der „Stamm“-Gruppenarbeit

1. Informieren Sie die anderen darüber, welche Aufgaben

Sie gelöst haben und zu welchen Ergebnissen Sie gekommen sind.

2. Gestalten Sie ein Plakat zum Thema „Spam und unerwünschte

Post“

=> Erklären Sie, was Sie unter Spam bzw. Junk-Mail

verstehen.

=> Geben Sie Empfehlungen, für die Verhinderung

von Spam.

=> Sie können für die Gegenmaßnahme

der Schwarzen Liste, die Webseiten www.erobinson.com und

www.de/freitag besuchen.

=> Geben Sie ein Beispiel für die Einrichtung

von Filtern an.

=> Dokumentieren Sie eine Beschwerde an den

Postmaster des Providers, von dem die Junk-Mail kam.

=> Informieren Sie sich in den Newsgroups news.admin.net-abuse.email

oder de.admin.net-abuse.mail

über Gegenmaßnahmen

zu Spam.

=> Formulieren Sie mindestens drei Verhaltensregeln,

damit Sie niemals selber zu einem Spammer werden können!

VI.6. Mailing-Listen

Das Prinzip

Mailing-Listen sind eine Art des Informationsaustausches zwischen Personen.

Jede Mailing-Linste widmet sich einem speziellen Thema und dient dem Erfahrungs-

und Wissensaustausch der beteiligten Personen.

Eine Mailing-Liste wird von einem Serverprogramm automatisch verwaltet.

Schickt man eine Mail an die E-Mail-Adresse der Liste (z.B. newusers@mailbase.ac.uk

), so verteilt der Listenserver diese Botschaft an alle Mitglieder. Ein

Listenserver verwaltet in der Regel mehrere Listen.

Eine Liste nutzen

Man kann einer Liste beitreten oder sie wieder verlassen, indem man

bestimmte Kommandos an die E-Mail-Adresse des Listenservers (z.B. mailbase@mailbase.ac.uk)

schickt. Das Kommando steht immer im Textteil (body) der E-Mail, das Betreff-Feld

bleibt frei. Man muss hier unbedingt zwischen der Adresse der Liste und

der Adresse des Listenservers unterscheiden. Keinesfalls darf man ein solches

Kommando an die Adresse der Liste (z.B. newuser@mailbase.ac.uk) schicken.

Sonst wird diese Mail an die Listenmitglieder weitergesendet. (Verstoß

gegen die Netetiquette!!)

Weit verbreitete Listenserver sind „Majordomo“ und „Mailbase“. Die

wichtigsten Kommandos sind in folgender Tabelle zusammengestellt:

| |

Listserv

|

Majordomo

|

Mailbase

|

| Einer Liste beitreten |

subscribe <Listenname> <Vorname><Nachname> |

subscribe <Listenname> <Vorname><Nachname> |

join <Listenname> <Vorname><Nachname> |

| Eine Liste verlassen |

signoff <Listenname> |

unsubscribe <Listen-name> |

leave<Listenname> |

| Teilnehmerliste anfordern |

review <Listenname> |

who <Listenname> |

index <Listenname> |

| Hilfe anfordern |

help |

help |

help |

Moderation einer Mailing-Liste

Mailing-Listen werden von Menschen betreut. Man nennt sie Besitzer

(„Owner“) der Liste. Die Besitzerin bzw. der Besitzer hat im wesentlichen

drei Möglichkeiten, den Zugang zur Liste zu regulieren.

=> Sie/er kann das eigenständige Abonnieren

der Liste sperren. Wer Mitglied werden will, muss dies beim „Owner“

beantragen. Man spricht

von einer geschlossenen Liste.

=> Sie/er kann dafür sorgen, dass jeder

Beitrag(E-Mail) zur Liste erst ihr/ihm zugesandt wird. Sie/er hat dann

die

Möglichkeit, selbst

zu entscheiden, ob die E-Mail an die Mitglieder der Liste verschickt oder

zurückgehalten wird.

Alle Beiträge werden

gefiltert, Mann nennt diese Liste mode-riert.

=> Sie/er kann jemanden, der gegen die Netetiquette

verstoßen hat, aus der Mailing-Liste entfernen und verhindern,

dass er erneut der Liste

beitritt.

Aufgaben

1. Abonnieren Sie genau eine der folgenden Mailing-Listen:

=> Newusers beim englischen Server mailbase@mailbase.ac.uk

=> Test beim deutschen Server majordomo@Hagen.de

=> Help-net beim amerikanischen Server listserv@vm.temple.edu

Diese Listen sind für Leute, die den Umgang

mit Listen üben wollen. Lösen Sie bitte die nachfolgenden Aufgaben

nur mit einer dieser Listen. Besorgen Sie sich eine

Liste der wichtigsten Kommandos.

2. Stellen Sie sich in einer Mail an die Liste vor.

3. Wie viele Mitglieder hat die Liste? Woher kommen sie?

4. Ist es möglich, eine fremde Person in die Liste einzutragen?

5. Versuchen Sie herauszufinden, wie viele Mailing-Listen es

weltweit ungefähr gibt.

6. Finden Sie eine Mailing-Liste zum Thema E-Mail.

7. Wie beurteilen Sie den Nutzen von Mailing-Listen?

8. Welche Nachteile haben Mailing-Listen?

9. Welches sind die Schlimmsten Fehler, die man im Umgang mit

Mailing-Listen machen kann?

10. Ist die Mailing-Liste, die Sie abonniert haben,

a) moderiert,

b) geschlossen? |

7. Literaturliste

Jasper, Dirk (1997): Internet Newsgroups. ECON-Taschenbuch-Verlag,

Düsseldorf u. München.

Lindo, Wilfred (1998): Schneller geht’s per E-Mail,

bhv-Verlag, Kaarst.

Lutz, Michael / Schwertner, Alexander (1999): Effektiv

E-Mail nutzen, O´Reilly Essentials,

Cambridge u.a.

Meyer, Hilbert (1987): Unterrichtsmethoden, 1. und

2. Praxisband, Cornelsen Verlag Scriptor,

Frankfurt am Main.

Perrochon, Louis (1996): School goes Internet;

d-punkt verlag, Heidelberg;

http://www.dpunkt.de/SchoolGoesInternet

Sächsisches Staatsministerium f. Kultus (1992):

Lehrplan Gymnasium, Informatik.

Unterrichtsprojekte mit e-mail, Handreichung zum Vorhaben

„Hamburger Schule ans Netz“;

html-Dokument:

http://lbs.hh.schule.de/handreic/h1.html#kpt.3

Weigend, Michael (1998): Digitale Post (Teil 1 - 3).

In: Informatik betrifft uns, Bermoser und

Höller,

Aachen, 4/97, 1/98, 2/98

|

|

Benutzer: gast •

Besitzer: mthomas •

Last modified:

|

|

|